Introduction ⋆。゚☁︎。⋆。 ゚☾ ゚。⋆

L'analyse forensique est une pratique de recherche et d’analyse de supports numériques suspicieux.

En CTF, nous retrouvons de l’analyse de fichiers en général, de memory dumps, captures réseaux, etc..

En pratique dans le domaine professionnel, la forensique consiste à analyser des supports dans le but de servir de preuve au sein d’une incrimination, d’un futur passage au tribunal, ou simplement de pièce à conviction envers une enquête juridique.

En cas d’attaque, il est notamment possible d’examiner les intrusions` qui ont eu lieu pour mieux se rendre compte de l’impact de l’attaque sur le système d’exploitation.

Volatility est un framework open-source développé de base en python (mais retrouvable sous d’autres formats)

Ce framework est utilisé dans l’investigation d’images mémoire, la réponse à incident, et l’analyse de malware.`

Dans ce cheat sheet, nous allons voir ses principales utilisations simplifiées et expliquées !

Nous allons voir par ordre d'utilité quelques commandes que j'ai jugé les plus utiles

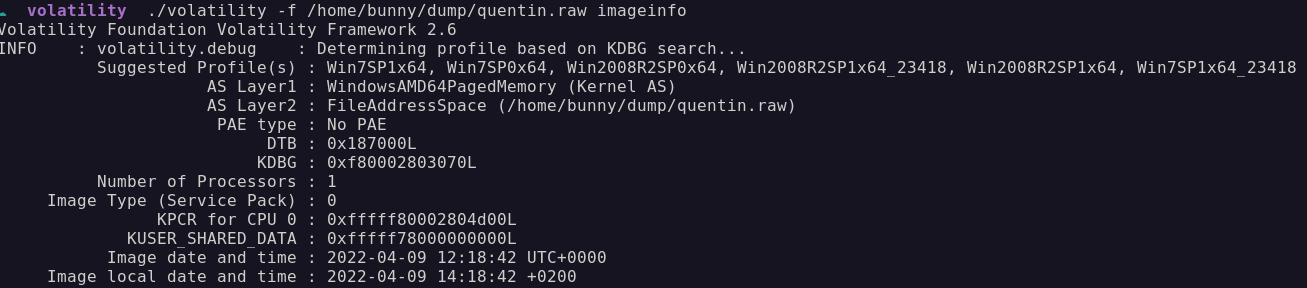

Imageinfo

Imageinfo est la première commande à effectuer afin de déterminer quel est le profil de notre support, que ce soit son OS et/ou son architecture.

Nous pouvons analyser sur cette capture d’écran les profils suggérés, ainsi que d’autres informations pouvant être utiles dans le futur.

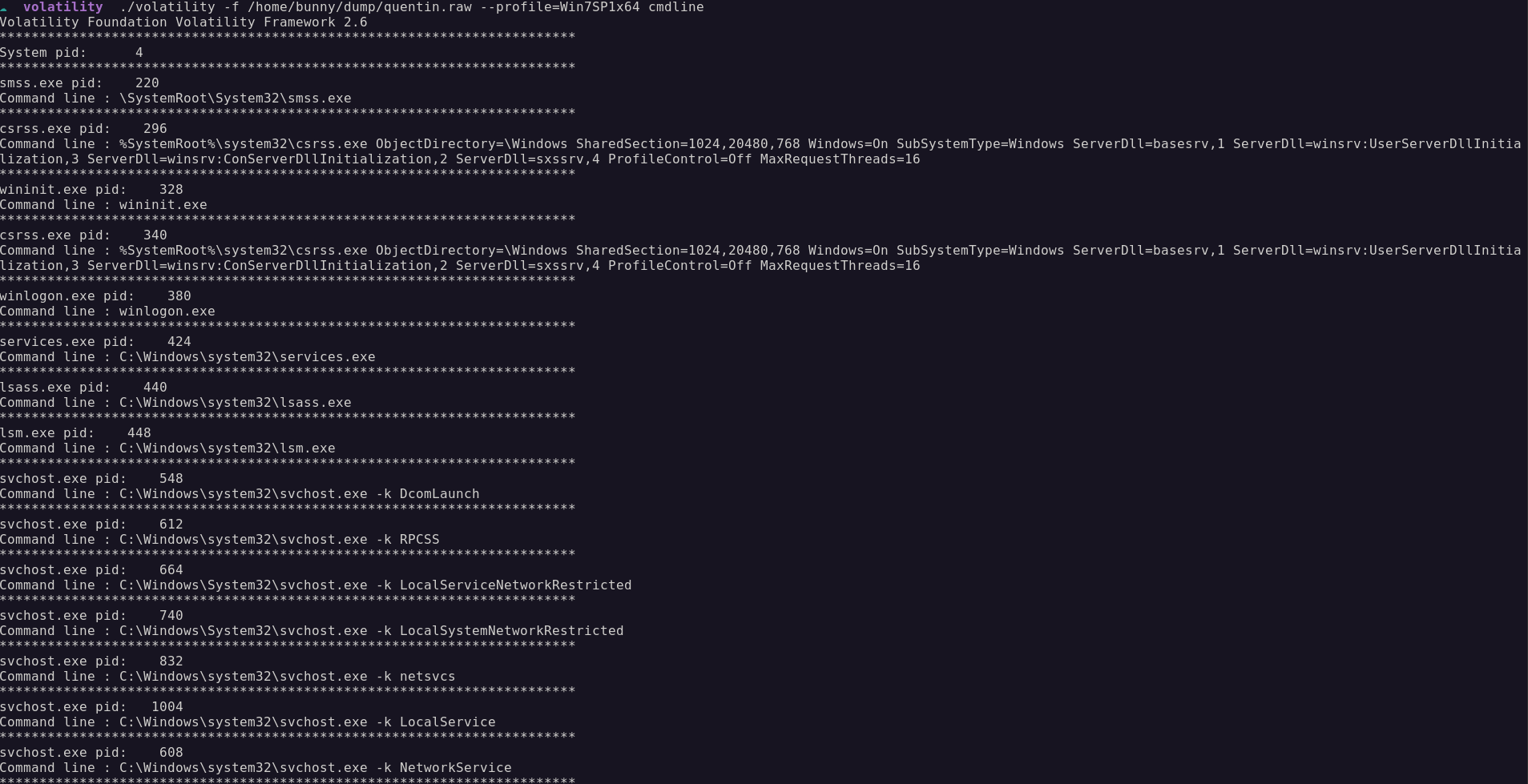

Cmdline

Cmdline permet de récupérer toutes les commandes effectuées dans le dump, nous pouvons voir le PID du processus, son nom, ainsi que son path

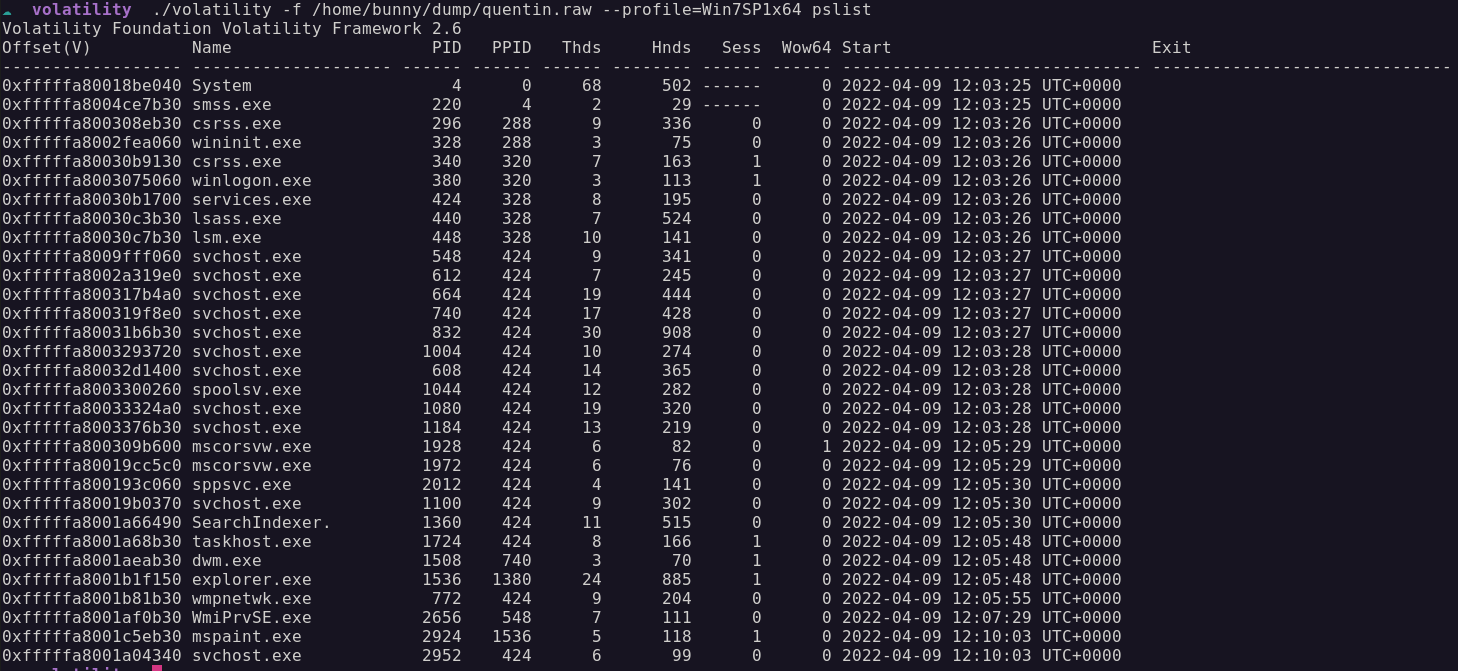

Pslist

Pslist permet de lister les processus actifs, Offset représente l’adresse mémoire, le reste est intuitif, tl;dr.

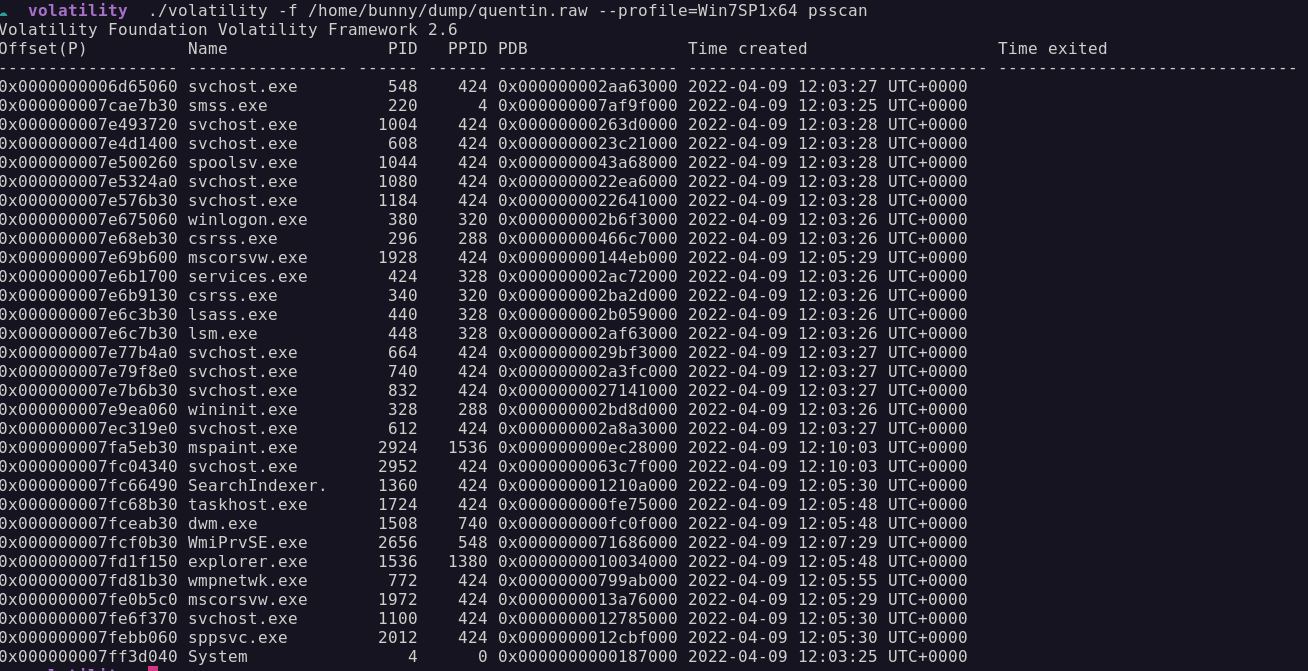

Psscan

Psscan, permet à l’inverse de Pslist, de récupérer les processus cachés et terminés.

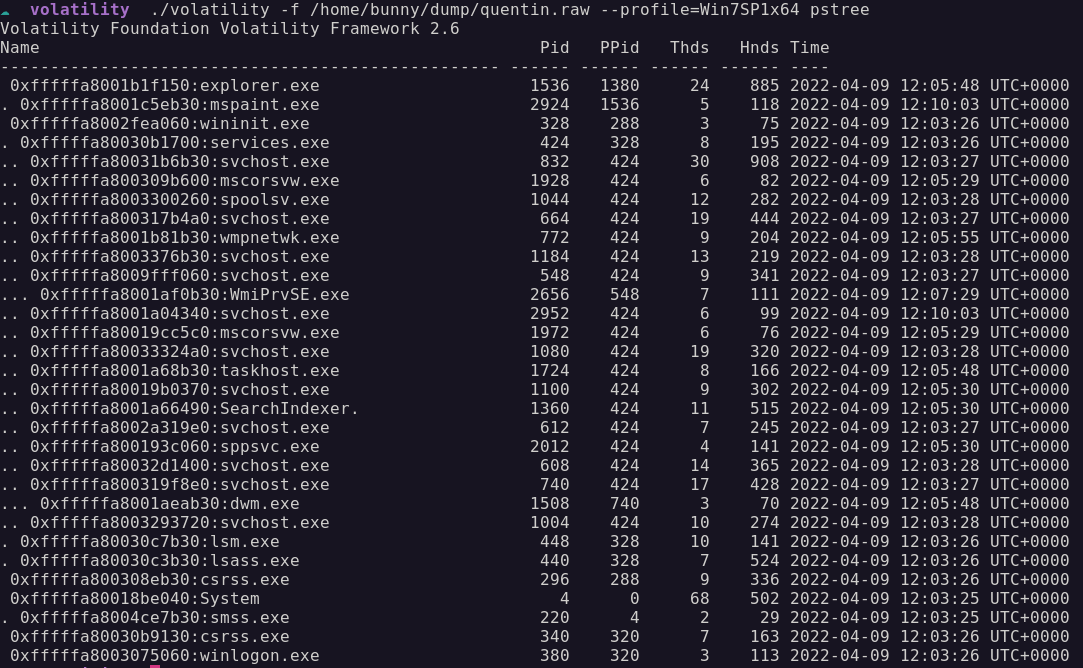

Pstree

Pstree permet de lister les processus en arborescence, de façon à lister les dépendances des processus selon une logique parent/enfant.

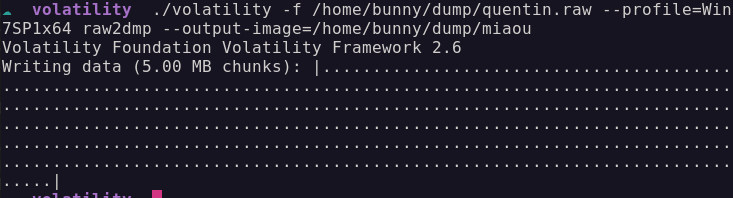

Raw2dmp

Raw2dmp couplé d’un output permet de convertir notre capture raw en dmp.

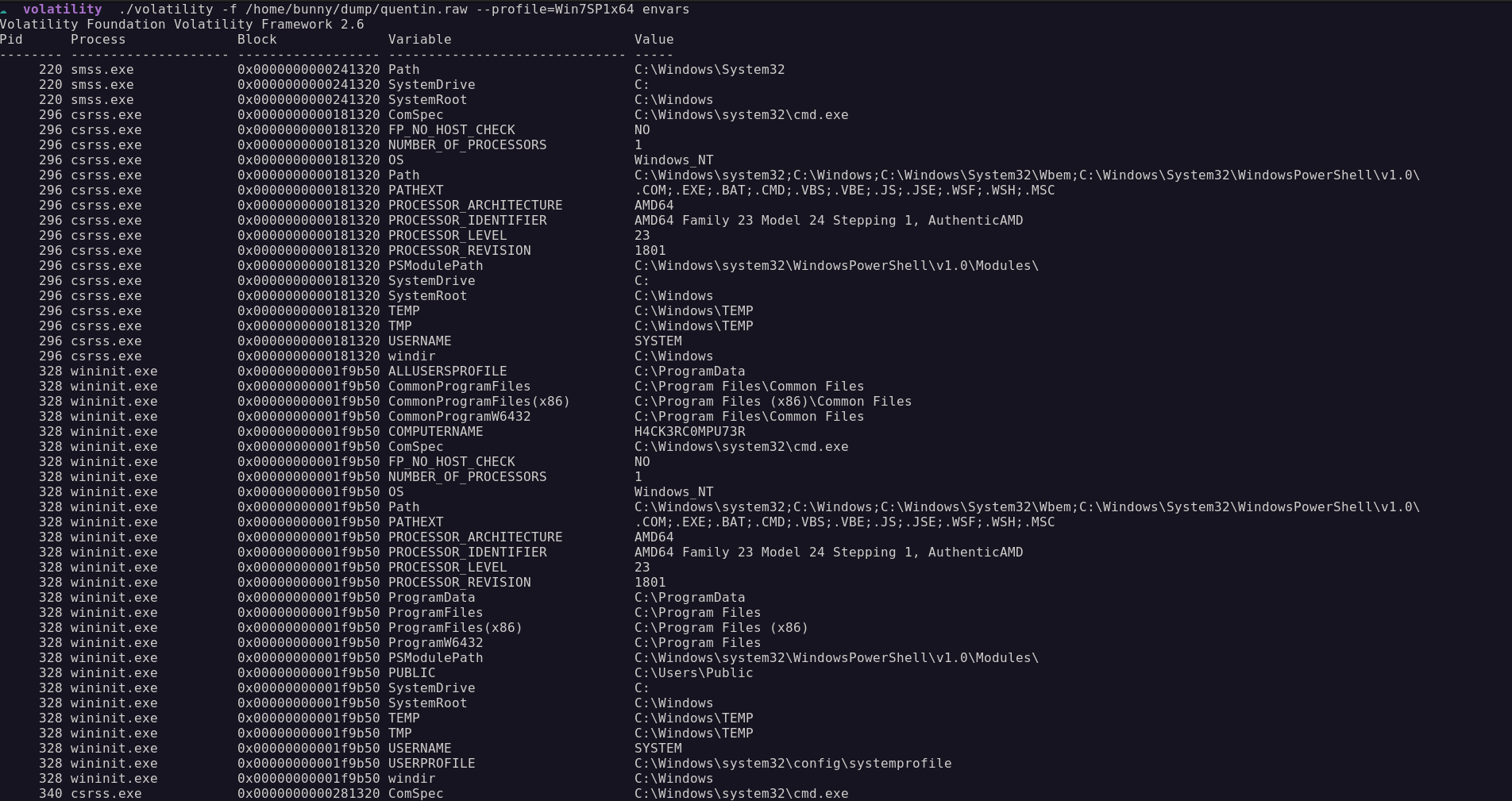

Envars

Envars permet d’afficher les variables d’environnement, ainsi que leurs adresses mémoires, PID et nom de process.

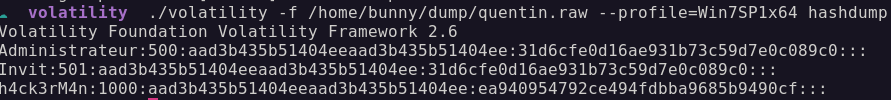

Hashdump

Hashdump permet de dump les hash LM et NTLM présents sur la capture

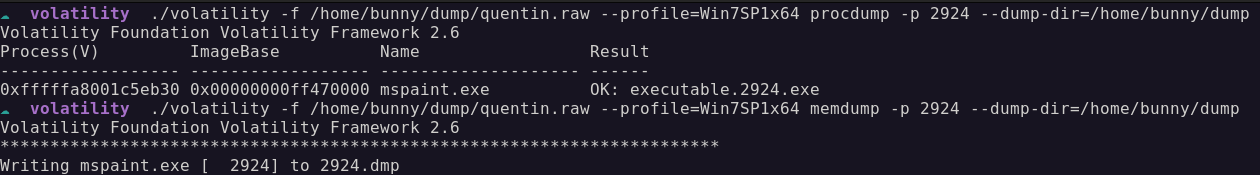

Procdump et Memdump

Procdump permet de récupérer l'executable du PID sélectionné, tandis que Memdump permet de récupérer le dmp du PID sélectionné à nouveau.

Merci de la lecture ! ٩(ˊᗜˋ*)و ♡

Merci pour la lecture, n’hésitez pas à me contacter pour quelconque demande.

Merci à @0qien de m’avoir fourni le support utilisé dans cet article ! (づ ᴗ _ᴗ)づ♡